あっと言う間に2022年も半分が過ぎ、

MewとSpamAssasin

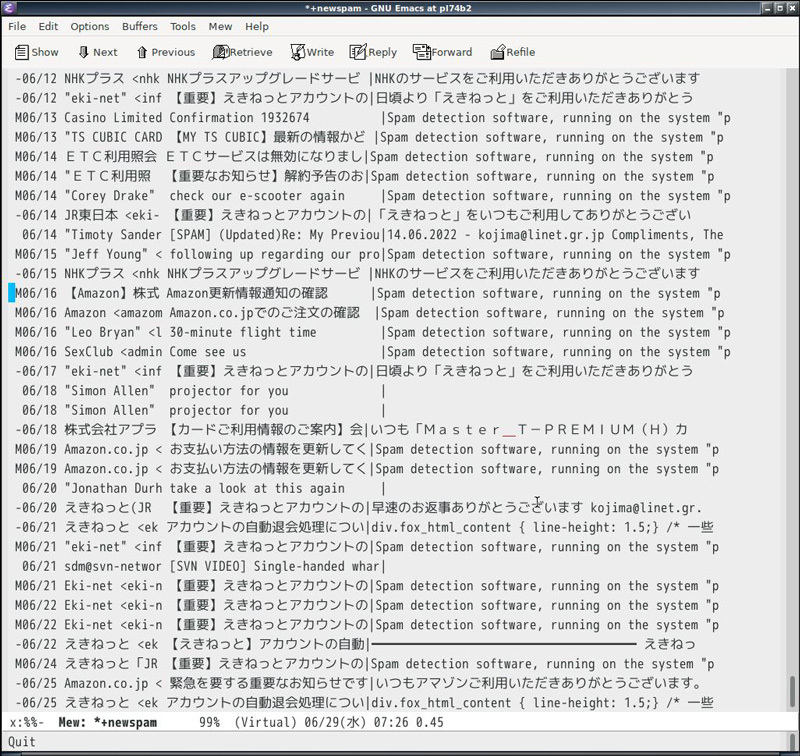

手元では、

ご覧のように、

本文の冒頭行を見比べれば気づくように、

どれくらいの割合でSpamAssasinが迷惑メールをチェックできるのかを確認するため、

SpamAssasinの迷惑メール判定

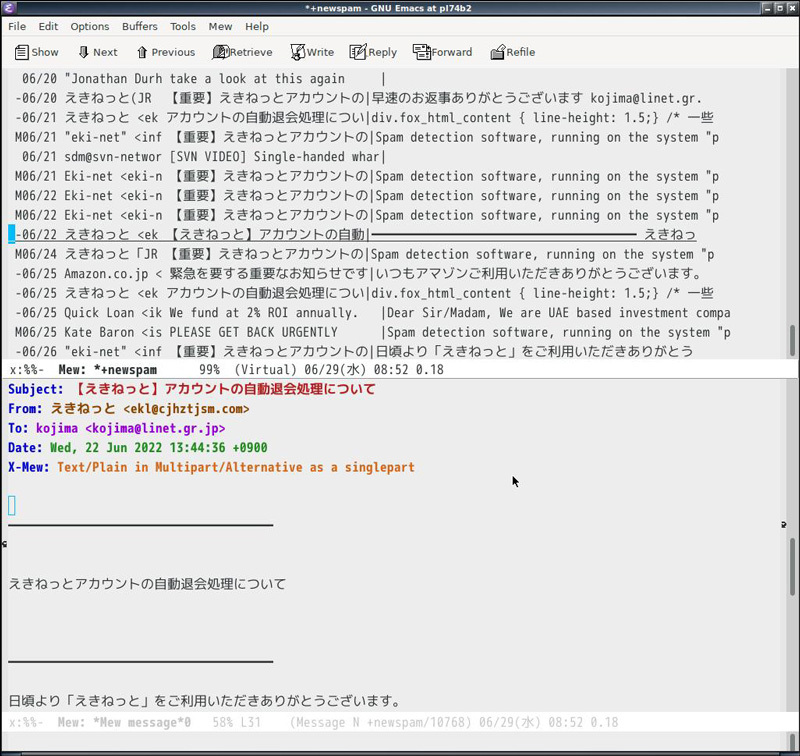

さて、

たとえば

これらのメールを調べると、

どうして同じ内容なのにチェックをすり抜ける迷惑メールがあるのだろうと、

Content analysis details: (7.7 points, 5.0 required)

pts rule name description

---- ---------------------- --------------------------------------------------

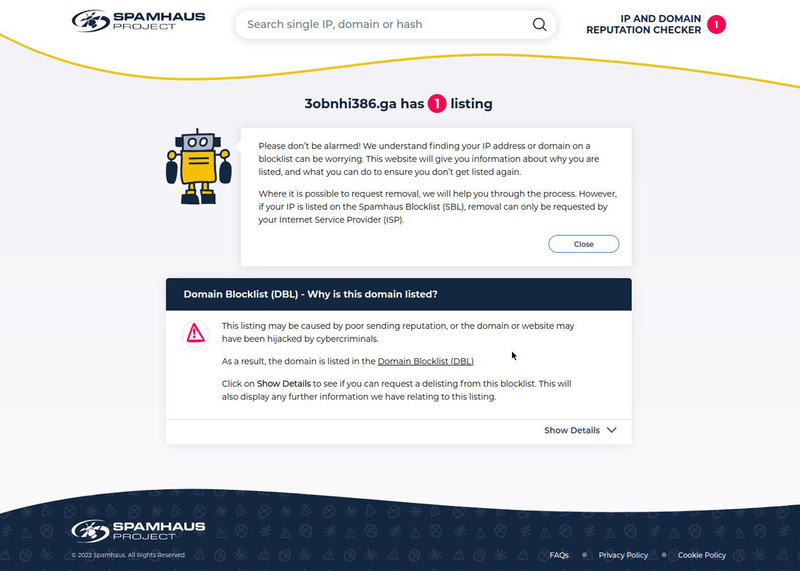

1.7 URIBL_BLACK Contains an URL listed in the URIBL blacklist

[URIs: 3obnhi386.ga]

2.5 URIBL_DBL_SPAM Contains a spam URL listed in the Spamhaus DBL

blocklist

[URIs: 3obnhi386.ga]

3.6 RCVD_IN_SBL_CSS RBL: Received via a relay in Spamhaus SBL-CSS

[193.233.252.15 listed in zen.spamhaus.org]

0.1 URIBL_CSS_A Contains URL's A record listed in the Spamhaus CSS

blocklist

[URIs: v41u9hec.ga]

-0.0 SPF_PASS SPF: sender matches SPF record

0.0 SPF_HELO_NONE SPF: HELO does not publish an SPF Record

0.0 HTML_FONT_LOW_CONTRAST BODY: HTML font color similar or

identical to background

0.0 HTML_MESSAGE BODY: HTML included in message

-0.1 DKIM_VALID_AU Message has a valid DKIM or DK signature from

author's domain

0.1 DKIM_SIGNED Message has a DKIM or DK signature, not necessarily

valid

-0.1 DKIM_VALID_EF Message has a valid DKIM or DK signature from

envelope-from domain

-0.1 DKIM_VALID Message has at least one valid DKIM or DK signature

-0.0 T_SCC_BODY_TEXT_LINE No description available.一方、

X-Spam-Checker-Version: SpamAssassin 3.4.6 (2021-04-09) on pl74b2.linet.jp

X-Spam-Level:

X-Spam-Status: No, score=-0.1 required=5.0 tests=DKIM_SIGNED,DKIM_VALID,

DKIM_VALID_AU,DKIM_VALID_EF,HTML_MESSAGE,HTTPS_HTTP_MISMATCH,

SPF_HELO_NONE,SPF_PASS,T_SCC_BODY_TEXT_LINE autolearn=ham autolearn_force=no version=3.4.6両者を比べて検討すると、

他の例もあれこれ調べた結果、

最近の迷惑メール

このあたりの状況は、

このようなタイプの迷惑メールには統計に基づく

スパムタイプの迷惑メールに代わり、

この

このタイプの迷惑メールは、

実のところ、

たとえばこれはAmazonを騙っているフィッシングメールのヘッダ部で、

Received: from annex.linet.gr.jp [182.163.76.19]

by pl74b2.linet.jp with POP3 (fetchmail-6.4.25)

for <kojima@localhost> (single-drop); Thu, 16 Jun 2022 09:21:47 +0900 (JST)

Received: from sdfsdg0.amazon.co.jp (ik1-421-42882.vs.sakura.ne.jp [153.127.47.136])

by mail.linet.jp (Postfix) with ESMTP id D14561E78003

for <[email protected]>; Sat, 11 Jun 2022 00:25:10 +0900 (JST)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; s=default; d=amazon.co.jp;

h=Message-ID:From:To:Subject:Date:MIME-Version:Content-Type;

[email protected];

bh=fLww8pwlxZBa+twLq888fCvdyMMPr7T5p/93G+eYDfE=;

b=eD/ULEsxHaeAPtJO1OM14oOeZBm0ClDgQYtnSsmBBsVMJClHuoiwMwZBzKv/anVV4AaKuKxPaYTo

eQY4/wlFjgQ7QAv2/7tjnmlLfh7MF4od/dUPxnRNdg6z8GR8I3b1erl3EbtOnbvuJK1Ln5tPf2Pi

7WQ3GcCPdqvPhSo7Mb0=もっとも、